企业防火墙设置:策略、位置与架构

==================

引言--

在当今的网络环境中,网络安全成为了每个企业都必须认真对待的问题。防火墙作为企业网络的第一道防线,对于防止未经授权的访问和数据泄露至关重要。本文将深入探讨企业防火墙设置的各个方面,包括防火墙位置、网络架构与拓扑、安全策略配置、入侵检测与防御、日志与监控、员工培训与意识,以及定期审查与更新。

防火墙位置----

### 1.1 外部防火墙

外部防火墙位于企业网络边界,负责拦截来自外部网络的攻击和未经授权的访问。它通常被配置为只允许符合安全策略的数据流量通过,从而保护企业网络免受来自互联网的威胁。

### 1.2 内部防火墙

内部防火墙用于分隔企业内部不同的部门或网络域。这样可以限制员工之间的访问,并保护敏感数据不被泄露。内部防火墙通常需要配置更加细致的安全策略,以适应企业内部的特定需求。

网络架构与拓扑--------

###

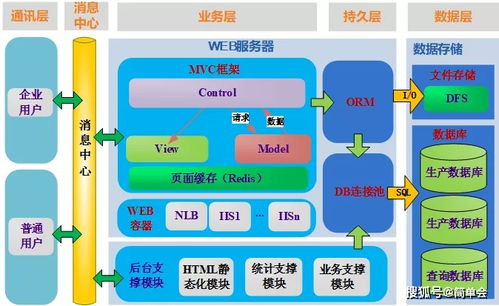

2.1 网络架构

企业网络架构应设计为尽可能简单和高效。考虑到可能的风险,最好将关键数据和服务进行分段,并使用虚拟局域网(VLA)进行隔离。这样的架构有助于限制潜在的攻击面,并使问题更容易识别和解决。

###

2.2 网络拓扑

网络拓扑应避免存在单点故障,并考虑容错能力。例如,使用冗余路由器和交换机,以及配置动态路由协议,可以确保网络的连通性和可用性。

安全策略配置-------

###

3.1 访问控制列表(ACL)

访问控制列表是一套规则,用于确定哪些类型的流量可以通过防火墙。ACL应根据企业的业务需求和风险承受能力进行配置。例如,可能需要限制对某些敏感部门的访问,或只允许特定IP地址范围的计算机进行远程访问。

###

3.2 加密与身份验证

使用加密技术可以保护数据在传输过程中的安全。同时,身份验证机制可以确保只有授权的用户可以访问网络资源。例如,使用公钥基础设施(PKI)和多因素身份验证可以大大提高网络安全性和可靠性。

入侵检测与防御-------

###

4.1 入侵检测系统(IDS)

IDS可以实时监控网络流量,检测并报告潜在的入侵行为。通过结合机器学习和行为分析技术,IDS可以准确识别异常活动,并提供关于攻击来源和类型的实时反馈。

###

4.2 入侵防御系统(IPS)

IPS是一种更积极的防御机制,它在检测到潜在入侵后可以自动采取行动来阻止攻击。例如,IPS可以根据IDS的警报关闭恶意流量通道,或自动隔离被攻陷的计算机。

日志与监控------

###

5.1 日志记录

记录并存储网络活动的日志对于后期的分析和故障排除非常重要。通过分析日志文件,可以了解攻击的模式、来源和类型,从而采取适当的措施进行防御。合规性也常常需要详细的日志记录。

###

5.2 监控与分析工具

使用专门的监控和分析工具可以帮助企业实时了解网络状态和潜在威胁。这些工具可以提供关于流量模式、异常行为和潜在攻击的深入洞察,从而帮助管理员及时发现并解决安全问题。